組み込みソフト開発者の皆さん、日々の業務お疲れ様です!IoTデバイスから産業機器まで、私たちの生活を支える組み込みソフトは、まさに社会の縁の下の力持ち。しかし、その重要性が増すにつれて、マルウェアの標的となるリスクも高まっています。「まさか自分の作ったものが…」なんて他人事ではありません。セキュリティ対策は、組み込みソフト開発における最重要課題の一つと言えるでしょう。この記事では、組み込みソフトをマルウェアから守り、信頼性を高めるための秘策を、皆さんと一緒に探っていきたいと思います。

この記事で得られること

この記事では、組み込みソフトのマルウェア対策について、具体的な方法論と実践的な知識を提供します。従来のセキュリティ対策の限界を理解し、組み込みソフト特有の脆弱性に対処するための新しい視点を提供します。また、開発プロセス全体におけるセキュリティ対策の組み込み方、最新のセキュリティ技術の活用方法、そして、万が一の事態に備えたインシデントレスポンスの重要性について解説します。この記事を読むことで、読者の皆さんは、組み込みソフトのセキュリティに関する知識を深め、より安全で信頼性の高い製品開発に貢献できるようになるでしょう。

組み込みソフトを狙う脅威:その実態と対策の現状

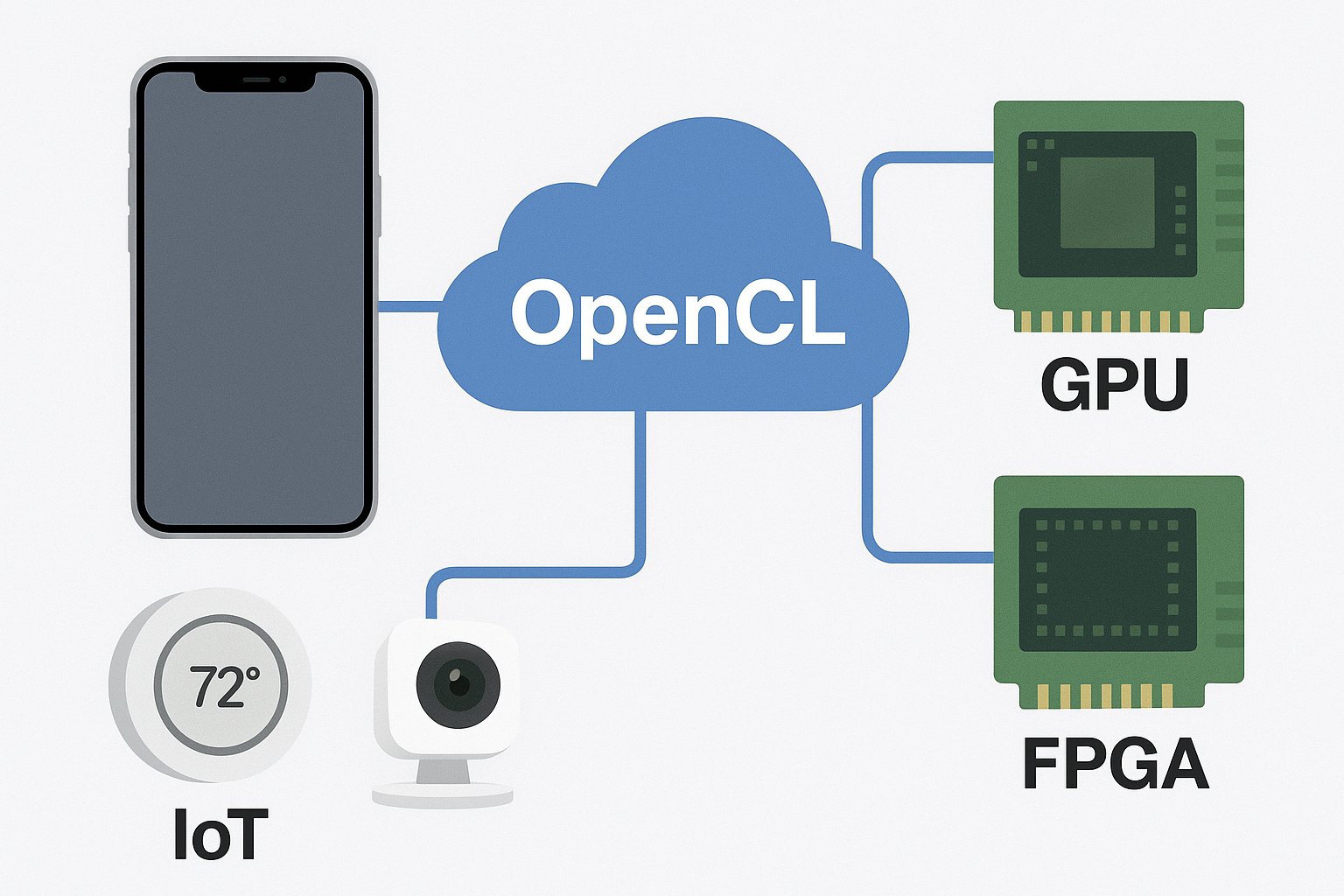

組み込みソフトを狙うマルウェアは、従来のPCやサーバーを標的とするものとは異なり、より巧妙で潜伏性が高いのが特徴です。例えば、2023年には、ある産業用制御システムに侵入したマルウェアが、製造ラインを停止させるという事件が発生しました。このマルウェアは、ネットワークに接続されたPLC(プログラマブルロジックコントローラー)の脆弱性を悪用し、制御プログラムを改ざんすることで、意図的に誤作動を引き起こしたのです。また、IoTデバイスに感染するマルウェアは、個人情報を盗み出すだけでなく、ボットネットの一部としてDDoS攻撃に加担させられることもあります。これらのマルウェアは、多くの場合、脆弱な認証設定や古いファームウェアを悪用して侵入します。

現在の組み込みソフトのセキュリティ対策は、まだまだ十分とは言えません。多くの開発現場では、セキュリティ対策が後回しにされたり、十分な知識やリソースが不足していたりする現状があります。例えば、脆弱性診断ツールを導入していても、その結果を十分に分析し、対策に繋げられていないケースも少なくありません。また、セキュリティアップデートの配信が滞り、既知の脆弱性が放置されたままのデバイスも多く存在します。このような状況を改善するためには、開発者一人ひとりがセキュリティ意識を高め、開発プロセス全体にセキュリティ対策を組み込むことが不可欠です。

提案画像: 製造ラインで稼働する産業用ロボットが、サイバー攻撃を受けて停止している様子。

提案画像: 製造ラインで稼働する産業用ロボットが、サイバー攻撃を受けて停止している様子。

進化するマルウェアに対抗!組み込みソフト独自のセキュリティ戦略

組み込みソフトのセキュリティ対策は、従来のITシステムとは異なるアプローチが必要です。リソースが限られた環境で動作することを考慮し、効率的かつ効果的な対策を講じる必要があります。まず重要なのは、設計段階からセキュリティを考慮した開発プロセス(Security by Design)を導入することです。具体的には、リスクアセスメントを実施し、潜在的な脆弱性を特定した上で、それらに対処するためのセキュリティ要件を定義します。また、安全なコーディング規約を策定し、開発者全員がそれを遵守することも重要です。例えば、メモリリークやバッファオーバーフローなどの脆弱性を引き起こしやすい関数は使用を禁止したり、入力値の検証を徹底したりするなどの対策が考えられます。

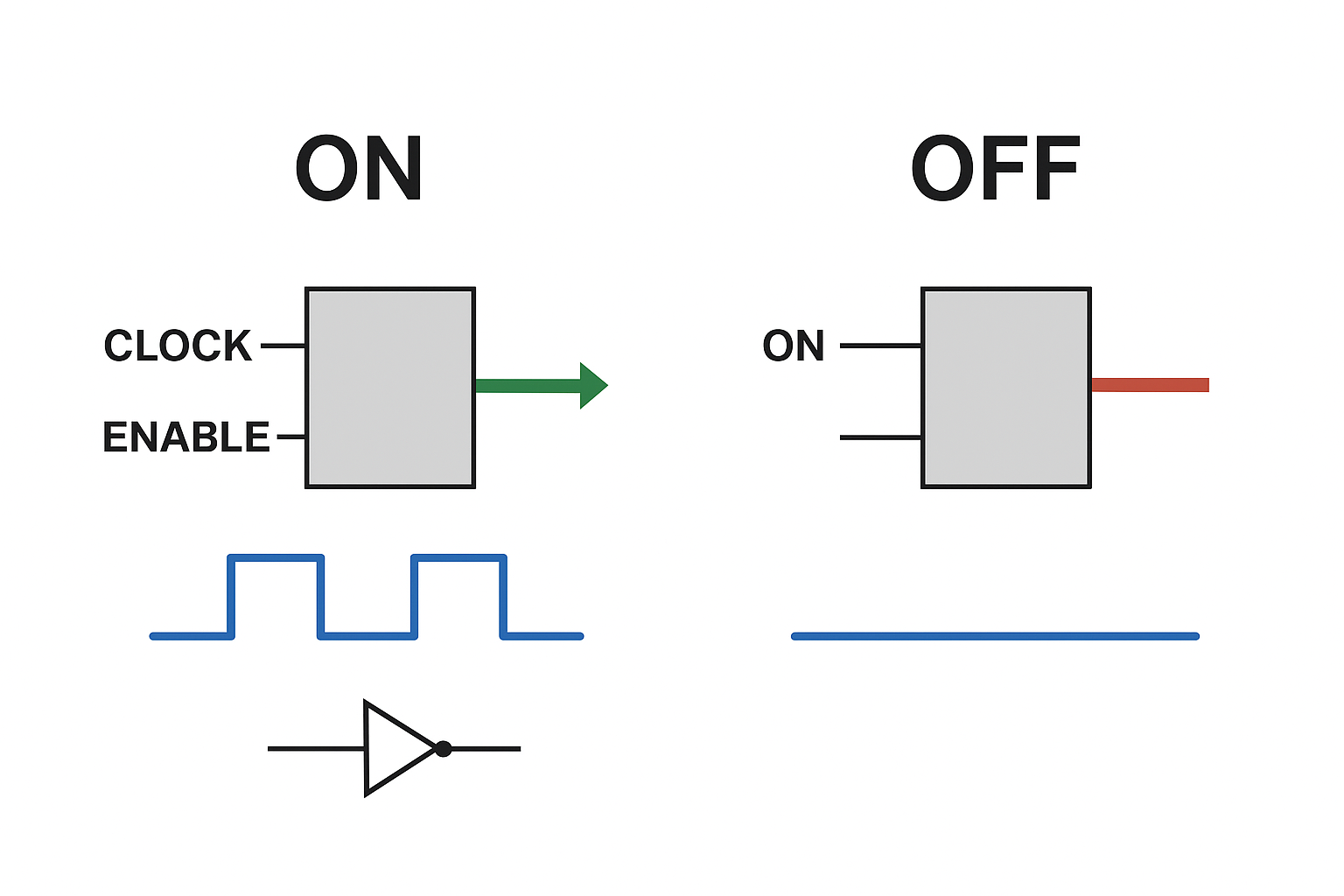

次に、実行時のセキュリティ対策として、侵入検知システム(IDS)や侵入防御システム(IPS)を導入することも有効です。ただし、組み込みソフトの場合、リソースに制約があるため、これらのシステムをそのまま導入することは困難です。そのため、組み込みソフト向けに最適化された軽量なIDS/IPSを導入したり、エッジコンピューティングを活用して、クラウド上でセキュリティ監視を行うなどの工夫が必要です。また、ファームウェアの改ざんを検知するために、セキュアブートやRoot of Trustといった技術を活用することも有効です。セキュアブートは、起動時にファームウェアの署名を検証し、改ざんされたファームウェアが起動するのを防ぎます。Root of Trustは、ハードウェアベースのセキュリティ機能であり、暗号鍵の安全な保管や、デバイスの認証などに利用されます。

提案画像: セキュリティエンジニアが、組み込み機器のセキュリティ脆弱性を分析している様子。

提案画像: セキュリティエンジニアが、組み込み機器のセキュリティ脆弱性を分析している様子。

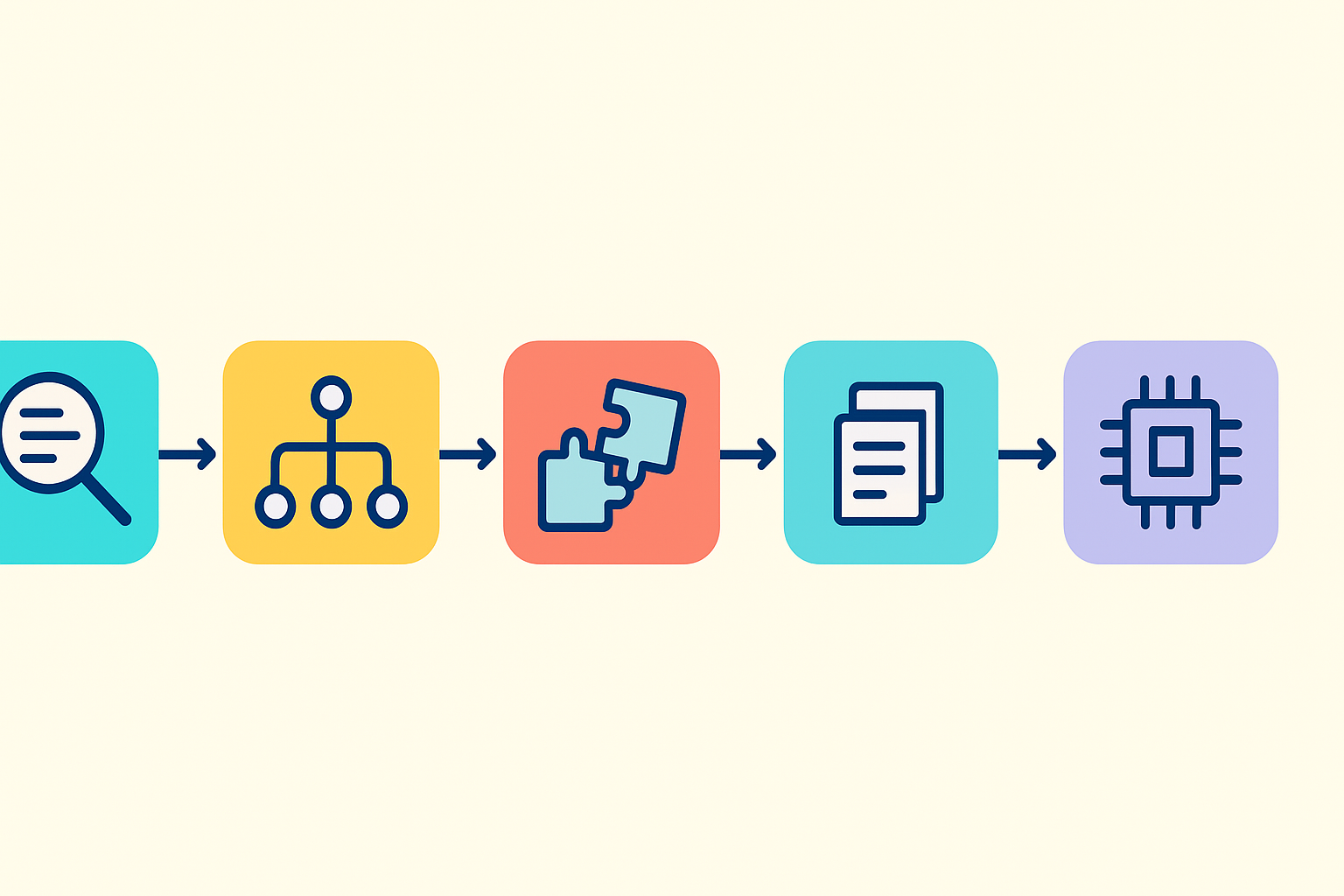

実践!開発ライフサイクルに組み込むマルウェア対策

組み込みソフトのマルウェア対策は、開発ライフサイクル全体を通して継続的に行う必要があります。要件定義、設計、実装、テスト、運用・保守の各段階で、適切なセキュリティ対策を組み込むことで、脆弱性の早期発見と修正が可能になります。例えば、要件定義段階では、セキュリティ要件を明確に定義し、それらが設計に反映されていることを確認します。設計段階では、脅威モデリングを実施し、潜在的な攻撃経路を特定します。実装段階では、安全なコーディング規約を遵守し、静的解析ツールやSAST(Static Application Security Testing)ツールを活用して、コードの脆弱性を検出します。

テスト段階では、動的解析ツールやDAST(Dynamic Application Security Testing)ツールを活用して、実行時の脆弱性を検証します。また、ペネトレーションテストを実施し、専門家による攻撃シミュレーションを通じて、セキュリティ対策の有効性を評価します。運用・保守段階では、脆弱性情報の収集と分析を継続的に行い、必要に応じてセキュリティアップデートを配信します。また、インシデントレスポンス計画を策定し、万が一の事態が発生した場合に、迅速かつ適切に対応できるように備えておくことが重要です。インシデントレスポンス計画には、インシデントの検知、分析、封じ込め、根絶、復旧、事後検証といった各段階における手順を明確に記述しておく必要があります。これらの対策を講じることで、組み込みソフトのセキュリティレベルを大幅に向上させることができます。

提案画像: 開発チームが、セキュリティテストの結果を分析し、対策を検討している様子。

提案画像: 開発チームが、セキュリティテストの結果を分析し、対策を検討している様子。

信頼性を未来へつなぐために

組み込みソフトのマルウェア対策は、一度行えば終わりではありません。マルウェアは常に進化しており、新たな脆弱性も発見され続けます。そのため、継続的な学習と改善が不可欠です。最新のセキュリティ技術や脅威動向を常に把握し、自社の製品やシステムに適用することで、セキュリティレベルを維持・向上させることができます。また、業界団体やセキュリティベンダーが提供する情報やツールを活用することも有効です。例えば、NIST(米国国立標準技術研究所)が公開しているセキュリティガイドラインや、OWASP(Open Web Application Security Project)が提供しているセキュリティツールなどを参考にすることができます。

さらに、セキュリティに関するコミュニティに参加し、他の開発者と情報交換を行うことも有益です。セキュリティに関する知識や経験を共有することで、互いに学び合い、セキュリティ意識を高めることができます。組み込みソフトのセキュリティ対策は、開発者一人ひとりの責任であると同時に、チーム全体の取り組みでもあります。全員がセキュリティ意識を持ち、協力して対策を講じることで、より安全で信頼性の高い製品を開発し、社会に貢献することができます。さあ、今日から皆さんも、組み込みソフトのセキュリティ対策に取り組み、信頼性を未来へつなぐ一歩を踏み出しましょう!

次のステップへ:組み込みソフトの安全を共に守りませんか?

この記事では、組み込みソフトのマルウェア対策について解説しました。しかし、セキュリティの世界は奥深く、常に新しい脅威が現れます。もしあなたが、より深く学び、実践的なスキルを身につけたいとお考えなら、ぜひ当サイトの他の記事もご覧ください。組み込みソフトのセキュリティに関する最新情報や、具体的な対策方法など、役立つ情報が満載です。そして、私たちと一緒に、安全で信頼できる組み込みソフトの世界を築いていきましょう!